CyberArk的EMEA技术总监David Higgins讨论了新兴的物联网模型和5G的扩展将如何打开一系列潜在的网络安全威胁

连通性已成为生活的重要组成部分,而不仅仅是奢侈。物联网(IoT)在我们的生活中已经变得司空见惯,这要归功于我们拥有的所有相互连接的设备和智能技术相互交互以创建一个完全连接的网络。最近的报告预测,到2025年,这些物联网设备的数量可能会增加两倍。此外,仅在过去十年中,欧洲互联网的普及率就增加了20%。这些统计数据以及去年底三分之一的欧盟成员国推出了商用5G服务这一事实表明,作为一个大陆,我们很快将比以往任何时候都更加紧密地联系在一起。

接入设备和高科技设备网络将为现代世界带来无数的好处-与数十年前的今天相比,其影响显而易见。但是,超连通性并非没有保留。连接性的固有特性是访问数据的能力,并伴随数据带来风险。威胁是无限的,并且每天都在增加,以利用不断扩展的数据环境。

随着欧洲迅速进入互联互通的时代,个人和组织需要熟悉这些不断发展的威胁和动荡的环境,同时确保为防止犯罪行为而采取的最新措施并适合于手头的任务。

CSP:他们的境况如何?

专注于移动服务,媒体或Web服务的通信服务提供商(CSP)生活在不断创新的世界中。保持相关性的需求迫使CSP超越了基本连通性来传递价值。这为所有行业打开了有利可图的新市场和机会。

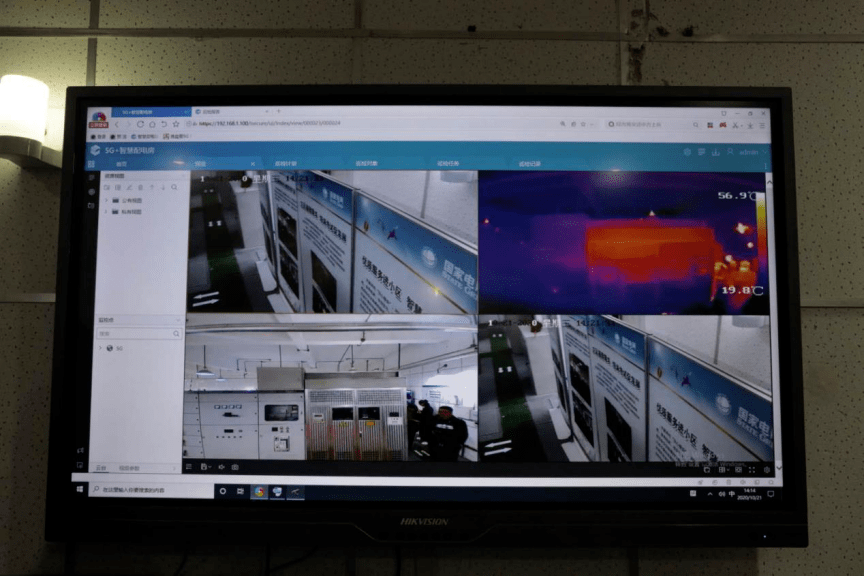

物联网行业将在这些创新中发挥关键作用。该技术有望逐步融入我们的日常生活中,在创建智能城市和基础设施,互联车辆,数字医疗,智能家居等方面起着举足轻重的作用,其步伐难以跟上用。物联网达到顶峰的同时也推出了5G,以确保潜在的重大破坏。

同样,Over The Top(OTT)业务-内容提供商通过Internet分发消息和流媒体也正在蓬勃发展。雅虎多年后!Messenger和AOL的AIM来来往往,他们一直在寻找破坏CSP业务模式的新方法。腾讯是中国即时通讯平台微信的母公司,目前市值超过3000亿英镑(而Verizon的市值为1900亿英镑),并且像Netflix这样的OTT流媒体播放器的迅猛发展已得到充分证明。

但是,当然,攻击者将继续在有钱可赚的地方继续前进。网络攻击不断加剧,网络犯罪分子正变得越来越大胆和无礼,以任何可能的方式针对任何人。电信公司经常成为攻击目标,因为它们建立,控制和操作关键的基础架构,该基础架构广泛用于为消费者,企业和政府沟通和存储大量敏感数据。CSP上的数据泄露或拒绝服务攻击可能会远远超出最初的事件。此外,最终用户设备(家庭路由器,智能手机,IoT设备等)并不完全受CSP控制。它们很容易受到攻击,因此是希望窃取数据的黑客的理想目标。

经过长达一年的社交媒体巨头与数字法规的斗争,数据隐私比以往任何时候都更为重要。由于著名的通信品牌也涉嫌重大数据泄露,因此CSP开始认识到有必要将信任视为竞争优势。

对于消费者而言,随着5G技术和新兴物联网设备的出现,带宽和连接性的显着扩展将提供更多与媒体互动的选择。这也将为媒体提供商和网络运营商带来新的机遇。毫无疑问,这是电信行业激动人心的时刻。

但是,CSP的地位不高,可以忽略数据经济的风险。犯罪分子总是在寻找新的弱点,并且即使在最先进的防御系统中也会最终找到它们。

阿喀琉斯之踵

与其他面向消费者的组织相比,电信组织的基础架构本质上更容易受到强大的网络攻击。不良的宣传,品牌损害和监管罚款可能会造成短期到中期的损失,但是对电信公司的攻击可能会产生更深远的影响,而大多数其他服务不必担心。

电信系统被深深地嵌入到全球各国的网络中,以至于其安全性已变得至关重要。它们不仅在财务和业务交易中扮演着促进者的角色,而且在应急响应通信中也起着促进者的作用,这意味着违规的后果是巨大的。必须采取措施,确保电信网络安全的每一个钝边都得到加强和保护。

特权访问管理:保护的力量

如今,公司需要管理大量的信息和数据,其中大部分是机密信息,并且至关重要。为了保护这些数据,同时仍然允许某些人访问它,几乎每个企业的IT环境中都存在特权凭证。网络罪犯知道这一点。这就是为什么今天几乎所有高级攻击都可以利用公司的特权凭据来访问目标最敏感的数据,应用程序和基础结构。电信绝不是例外。

尽管掌握了这些知识,但组织仍允许对关键资产和系统的特权访问保持不受保护和不受管理。因此,资产很容易受到破坏性网络攻击的破坏,这可能会影响电信公司和公民,而这远远超出了简单数据泄露的范围。

公司必须在保护,控制和监视功能强大的特权帐户的使用方面加倍努力,以最大程度地减少对这些系统的破坏性破坏。

为了主动降低特权访问滥用的风险,电信公司必须首先了解利用特权访问的最常见的攻击类型。他们必须知道攻击者在每种情况下的想法和行为,以利用组织的漏洞。然后,他们必须优先考虑最重要的特权帐户,凭据和机密。确定潜在的攻击点,然后重点关注那些可能危及关键基础架构或组织最重要信息的攻击点也很重要。

在了解攻击者的弱点和接入点之后,电信公司必须确定最有效的措施来缩小这些领域的差距。哪些操作是最高优先级?可以快速实现哪些目标,哪些行动需要长期计划?

作为首要原则,组织应认识到攻击者正在不断寻找新方法来获取访问权限,并采取适当的应对措施。通过花时间计划管理特权访问的策略,并随着组织和威胁形势的发展而重新评估它,您可以开发出强大的防御系统。

作为一个全球社会,我们正在进入一个时代,其中技术是我们最重要的资产和工具。我们正在创新这个世界每天赖以生存的网络,进而创造服务,以指数方式改善我们的生活水平。物联网设备创建了满足人类需求的通用工具和敏捷工具网络,而5G连接将为我们提供所有便利。但是,由于牧羊人在夜间趋于成群,因此我们必须保持警惕并警惕可能破坏增长的潜在威胁。

因此,审查安全策略是关键。通过识别网络中与特权访问相关的弱点,强化这些弱点,并以心态为目标进行持续审查和改进,服务提供商可以限制网络攻击造成的破坏。通过这种方法,可以最好地保护客户的数据免受新出现的威胁的影响,并从互联技术中受益。

评论